2026 Autor: Howard Calhoun | [email protected]. Ostatnio zmodyfikowany: 2025-06-01 07:14:57

Kwestia bezpieczeństwa lokali we współczesnym świecie jest bardzo ważna. Wszelkiego rodzaju przestępcy, pozbawieni skrupułów konkurenci, nadmiernie ciekawscy koledzy lub pracownicy - to tylko niektóre z możliwych problemów, których można się pozbyć za pomocą systemu kontroli dostępu do pomieszczeń.

Co to jest

To urządzenie jest częścią mechanizmu ochronnego pomieszczenia, instalowanego w razie potrzeby na podstawie decyzji kierownictwa. Bezpośrednia kontrola dostępu w pomieszczeniu realizowana jest za pomocą różnych urządzeń: skanera siatkówki lub czytnika linii papilarnych, karty dostępu, wbudowanych chipów itp. W zdecydowanej większości przypadków system jest bezpośrednio połączony z innymi urządzeniami, które ograniczają wejście osób niepowołanych obszar chroniony. Np. bez odcisków palców w bazie nie da się otworzyć zamka w drzwiach, co uniemożliwi wejście do np. magazynu osobom niepowołanym. Ponadto nieautoryzowana próba dostępu może dać sygnał alarmowy do konsoli bezpieczeństwa. Na obiektach wojskowych taki incydent może spowodować uruchomienie automatycznego systemu bezpieczeństwa zdolnego do:agresywnie zapobiegaj przedostawaniu się intruzów do obiektu.

Skład systemu

Nie ma podstawowego zestawu ani składu systemu kontroli dostępu do pomieszczeń, ponieważ wszystkie są bardzo różne i mogą mieć własne unikalne cechy. Jednak możliwe jest wyróżnienie głównych elementów, które są zawsze lub prawie zawsze obecne w każdym takim urządzeniu.

- Blokowanie urządzeń. Obejmuje to elektrozamki, kołowroty, szlabany i inne podobne mechanizmy. Mają one na celu uniemożliwienie dostępu do obiektu po odpowiednim sygnale (lub uniemożliwienie dostępu bez sygnału). W niektórych przypadkach służą tylko do zatrzymania osoby. W innych mogą szczelnie blokować pomieszczenie, nie pozwalając na wyjście lub wejście bez specjalnych kodów dostępu.

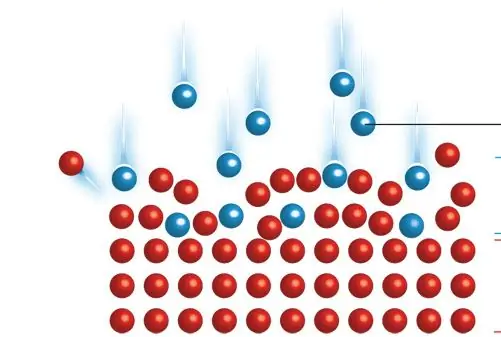

- Urządzenia identyfikacyjne. To specjalny sprzęt, który określa, czy dana osoba ma dostęp do lokalu. W najprostszych i najtańszych przypadkach stosuje się zwykłe karty elektromagnetyczne. Rzadziej stosowany jest system do określania odcisków palców, wzorów siatkówki i grup krwi. Większość ludzi widziała takie „cuda” tylko w filmach science fiction.

- Czujniki. Są one potrzebne do terminowego przesyłania sygnału alarmowego do konsoli bezpieczeństwa. Rzadziej system działa na odwrót, a czujniki blokują lokal tylko wtedy, gdy próbuje do niego wejść niezidentyfikowana osoba. We wszystkich innych przypadkach po prostu odczytują informacje z kart dostępu inie ograniczaj w żaden sposób ruchu ludzi.

- Sprzęt, baza danych i oprogramowanie. Ważną rolę w systemie kontroli dostępu do lokalu pełnią serwery, które zawierają wszystkie niezbędne informacje. Istnieje baza danych osób, które mają (lub nie mają) dostępu, statystyki wszystkich ruchów i wiele innych informacji. Zwykle stosuje się unikalną powłokę oprogramowania lub nawet program napisany całkowicie od podstaw, co znacznie komplikuje pracę potencjalnym hakerom.

Odmiany

Często istnieje tylko jeden rodzaj wewnętrznego systemu kontroli dostępu, oparty na określonym typie identyfikacji. Ale samych takich urządzeń jest bardzo dużo.

- Karty i chipy elektromagnetyczne.

- Czytnik linii papilarnych.

- Skaner siatkówki.

- Tester krwi.

- Odczytywanie informacji z chipa wszytego pod skórę.

- Identyfikacja głosowa.

- Wprowadź kod dostępu i tak dalej.

Najprostsza, najtańsza i najczęstsza jest kontrola dostępu do lokalu za pomocą kart. Są łatwe w produkcji, można je łatwo wymieniać i dodawać nowym pracownikom dodatkowych. Pozostałe odmiany są wykorzystywane rzadziej, a tylko w skrajnych przypadkach w jednym obiekcie można stosować kilka rodzajów kontroli jednocześnie.

Operacja

Zasada działania każdego systemu jest bardzo prosta (co absolutnie nie znaczy, że może być łatwo)włamać się). Tak więc każda osoba z prawem dostępu otrzymuje kartę elektromagnetyczną, pozostawia swój odcisk palca, znajduje żądany kod i tak dalej. Dane na ten temat są wprowadzane do bazy danych, co następnie umożliwia jasne określenie, co robi ta lub inna osoba i gdzie ta lub inna osoba się znajduje.

Na przykładzie hotelowego systemu kontroli dostępu, w którym zamiast kluczy używane są specjalne karty, można wyróżnić kilka głównych rodzajów prac ochronnych. Tak więc w pomieszczeniach, do których mają dostęp wszyscy ludzie, można wejść bez dodatkowej kontroli. Bezpośrednio do pokoju hotelowego może wejść tylko osoba, która za to zapłaciła lub służący. Ale dostęp służby jest ograniczony do pewnego czasu. Gość nie może wejść na teren biura. W każdym hotelu znajdują się pracownicy obsługi, którzy znajdują się poza strefą klienta. Pracownicy ci nie mają możliwości przebywania w miejscach publicznych, a tym bardziej do pokoi. W niektórych przypadkach taki system kontroli określa również uprawnienia osoby. Na przykład nieograniczony i bezpłatny dostęp do baru, tak aktywnie wykorzystywanego w tureckich hotelach, czy możliwość jedzenia o każdej porze dnia.

Podstawowe korzyści

Kontrolowanie dostępu do pomieszczeń biurowych, zakładów przemysłowych, hoteli, obiektów wojskowych itd. zapewnia kierownictwu szereg konkretnych korzyści:

- ułatwić pracę naprawiania ruchu pracowników i klientów;

- spadek personelu ochrony;

- poprawa bezpieczeństwa;

- kontrola pracownikaczas.

Wyniki

Każdy, nawet najtańszy taki system, służący głównie do pokazów, już teraz znacznie ułatwia pracę przedsiębiorstwa. Brak dostępu do oddzielnych pomieszczeń pozwala na pracę bez rozpraszania się przez osoby z zewnątrz, a zrozumienie, że kierownictwo ma zdolność kontrolowania, zwiększa dyscyplinę.

Zalecana:

Implantacja jonów: koncepcja, zasada działania, metody, cel i zastosowanie

Implantacja jonów to niskotemperaturowy proces, w którym składniki pojedynczego elementu są przyspieszane do stałej powierzchni wafla, zmieniając w ten sposób jego właściwości fizyczne, chemiczne lub elektryczne. Metoda ta znajduje zastosowanie w produkcji urządzeń półprzewodnikowych oraz w obróbce metali, a także w badaniach materiałoznawczych

Do czego służy transformator: cechy, zasada działania i zastosowanie

Na początek zastanówmy się, do czego służy transformator i do czego służy. Jest to maszyna elektryczna zaprojektowana do zmiany napięcia. Różnią się one w zależności od celu. Istnieją transformatory prądowe, napięciowe, dopasowujące, spawalnicze, mocy, pomiarowe. Każdy ma inne zadania, ale jednoznacznie łączy ich zasada działania. Wszystkie transformatory zasilane są prądem przemiennym. Nie ma takich urządzeń DC

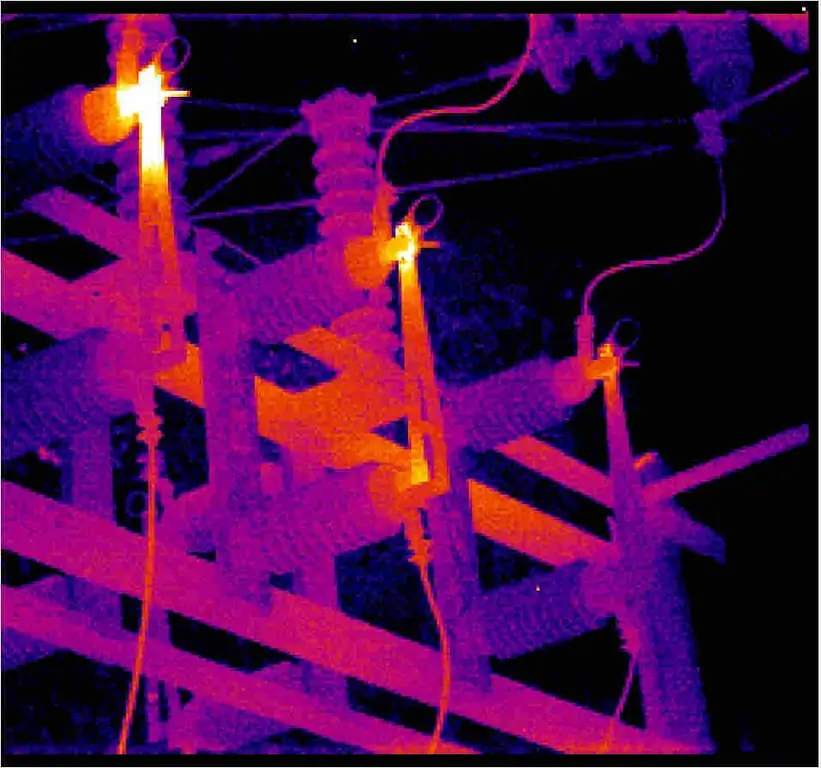

Kontrola termowizyjna urządzeń elektrycznych: koncepcja, zasada działania, rodzaje i klasyfikacja kamer termowizyjnych, cechy zastosowania i weryfikacja

Kontrola termiczna sprzętu elektrycznego jest skutecznym sposobem identyfikacji defektów sprzętu energetycznego, które są wykrywane bez wyłączania instalacji elektrycznej. W miejscach o słabym kontakcie temperatura wzrasta, co jest podstawą metodyki

Lokomotywa elektryczna 2ES6: historia powstania, opis ze zdjęciem, główne cechy, zasada działania, cechy działania i naprawy

Dziś komunikacja między różnymi miastami, transport pasażerski, dostawa towarów odbywa się na różne sposoby. Jednym z tych sposobów była kolej. Lokomotywa elektryczna 2ES6 to jeden z obecnie aktywnie wykorzystywanych rodzajów transportu

Grzejniki niskociśnieniowe: definicja, zasada działania, parametry techniczne, klasyfikacja, konstrukcja, cechy działania, zastosowanie w przemyśle

Grzejniki niskociśnieniowe (LPH) są obecnie używane dość aktywnie. Istnieją dwa główne typy, które są produkowane przez różne zakłady montażowe. Oczywiście różnią się również charakterystyką działania